単なるスキャニングを超えて:手動/自動ペネトレーションテストの実施とエクスポージャ検証の必要性

セキュリティ専門家は現在、脆弱性スキャナー、ペネトレーションテスト、レッドチーム、EASMなど、セキュリティ環境の改善をうたう膨大な数のツールに圧倒されています。しかしそれぞれの機能や使用するタイミング、弱点を理解することは必ずしも容易ではありません。

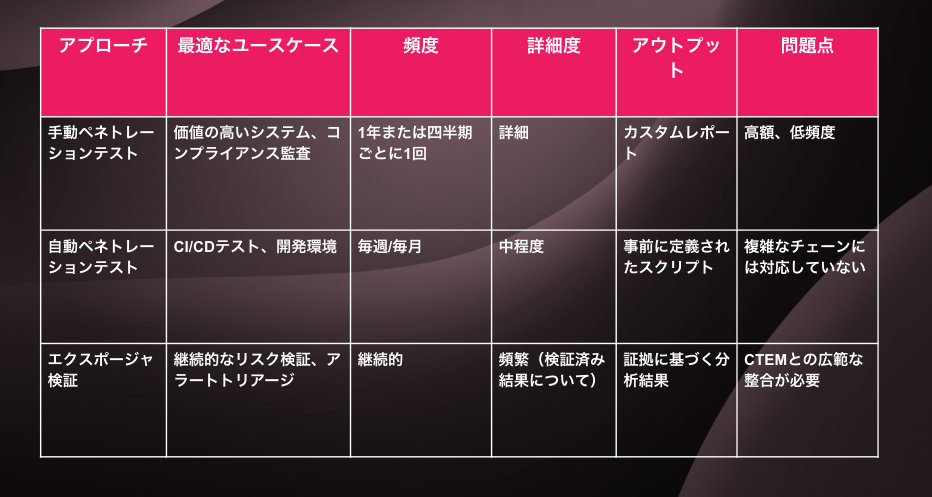

この記事では手動ペネトレーションテスト、自動ペネトレーションテスト、AEV(adversarial exposure validation:アドバーサルエクスポージャ検証)という3つの一般的なアプローチについて、それぞれの強み、最適な用途を説明し、セキュリティプログラムにとって検証が最も重要な理由をお伝えします。

手動ペネトレーションテスト:詳細だが頻度が低い

機能説明:

手動ペネトレーションテストではスキルの高いセキュリティ専門家を雇って自社環境を精査してもらい、実際の環境における攻撃をシミュレーションします。専門知識や知見、最新のTTP(tactics, techniques, and procedures:戦術、技法、手順)を使用して脆弱性やエクスプロイト経路を明らかにします。

利点:

- 実際の攻撃者の考え方、挙動を模倣

- 複雑なエクスプロイトやロジック上の欠点を特定可能

- コンプライアンスチェックボックスや価値の高いアセスメント(go-live前など)に最適

欠点:

- 頻度が低く高額

- スケーラブルではない

- 動的な環境では結果の鮮度がすぐに落ちる

- 検証や修復ではなく脅威検出に重点を置いている

最適な用途:

重要なシステム、コンプライアンス要件の確認、年に1度のセキュリティ目標達成確認。

自動ペネトレーションテスト:高速だがサーフェスレベルに限定

機能説明:

自動ペネトレーションテストツールは、事前に定義されたスクリプトや自動化機能を用いて一部の手動テスト技法を応用します。スケーラブルなソフトウェアドリブンレッドチームのようなもので、CI/CDパイプラインへの統合やオンデマンドでの実行が主です。

利点:

- 手動テストよりも高速で費用も手頃

- 反復可能でスケーラブル

- 開発およびステージング環境に統合しやすい

欠点:

- 機能不足 — コンテキストとチェーンドエクスプロイトが不足

- 検証せずに誤検出することがある

- リスクではなく検出に重点を置いている

最適な用途:

開発中のテスト、環境ステージング、作業中の手動テスト補完。

AEV(Adversarial Exposure Validation:アドバーサルエクスポージャ検証):現実的なリスクと実証

機能説明:

エクスポージャ検証は攻撃者の視点でスクリプトを実行します。論理的な脆弱性を検出するだけでなく、現時点の環境で攻撃者がエクスプロイト可能なものを検証し、エクスプロイト可能性を示す確かな証拠を提示します。このアプローチは「インターネット接続されたこのシステムは実際にエクスポロイト可能なのか?この設定ミスはラテラルムーブメントに利用できるのか?」のように、コンテキスト内でエクスポージャをテストします。

利点:

- 単なる脆弱性ではなくエクスプロイト可能なエクスポージャに重点を置く

- 誤検出とアラート疲れを大幅に軽減

- 明確でアクション可能な証拠を提供し、チームによる優先順位決定と修復をサポート

- 攻撃サーフェス全体で継続的に実行可能

欠点:

- まだ新しいカテゴリーなので多くのツールが検証機能をうたっているが十分な機能を備えているものは数少ない

- フルに活用するにはCTEM戦略全体に統合する必要がある

最適な用途:

日々のリスク管理、修復作業の優先順位決定、攻撃への準備、セキュリティツールのノイズ軽減。

適切なアプローチの選択:それぞれに適した用法

手動ペネトレーションテスト、自動ペネトレーションテスト、エクスポージャ検証はいずれも確立したセキュリティ戦略で有効です。重要なのは効果を最大限高めるために、どのアプローチをいつ利用するべきか、という点です。

手動ペネトレーションテストはスキルの高い専門家に高度な攻撃経路を特定してほしい場合など、詳細なアセスメントに最適です。主要なコンプライアンス監査に向けた準備、新製品の発表、価値の高いシステムの評価では、このアプローチによってツールだけでは得られない人間のクリエイティビティやコンテキスト理解力が得られます。ただし手動ペネトレーションテストは時間もコストもかかるので、継続的に実施できるものではありません。価値の高いスナップショットは得られますが、スナップショットでは得られない情報もあります。

自動ペネトレーションテストはより高速でスケーラブルな方法です。開発やステージング環境でのセキュリティ確保、手動アセスメントに伴う多額のコストをかけずに頻繁にテストを行いたい場合には最適です。自動ツールは一般的な設定ミスや既知のエクスプロイトの検出には適していますが、基になっているスクリプト以上のことはできず、実際のエクスプロイトのニュアンスを認識することは困難です。コンテキストベースの分析の代わりではなく、補足するものとして利用しましょう。

エクスポージャ検証では理論から現実に移行することができます。このアプローチは単に「何が脆弱なのか」を確認するだけでなく、「御社環境で今現在実際にエクスプロイト可能なもの」を提示してくれます。エクスポージャ検証ではスキャナーやペネトレーションテストで生じる膨大な数のアラートのうち、攻撃者が実際に悪用可能なものだけに専念することができます。他の方法では提供できない「証拠」を示すことができるので、日々のオペレーション、攻撃防止、エグゼクティブ向けのレポートに最適です。

膨大な数のアラートに圧倒されている、あるいはパッチの優先順位決定に悩んでいる場合、エクスポージャ検証によって必要なアクションが明確になります。チームによる分析結果の検証、リスク確認、確実なアクションをサポートすることで、手動および自動のペネトレーションテストを補完します。

つまり:

- 最も重要な点については詳細かつクリエイティブな手動ペネトレーションテストを使用する。

- 開発やテスト中に広範囲かつスピードが必要な場合は自動ペネトレーションテストを使用する。

- 毎日実際の状況に即したアプローチにしたい場合はエクスポージャ検証を使用する。

これらを併用することでバランスの取れた多層防御が可能です。ただし評価機能が欠けていれば、重要ではない問題を修復する一方で、重要な問題を見逃してしまう可能性があります。

検証を推奨する理由

サイバーセキュリティ部門が求めているのは追加のアラートではなく確実性です。攻撃後、被害を食い止めることができる時間は限られており、攻撃者の動きは速く、リソースには限界があります。そのような現状で、実際にエクスプロイト可能なものを検証することが不可欠になっています。

エクスポージャ検証は以下の点をサポートします。

- スキャナーノイズと誤検出の解消

- 証拠と共に現実的なリスクを提示

- 攻撃者より先にエクスポージャの優先順位を判断

- 修復に関する意思決定を適切に、そして迅速に行う

ULTRA RED:エクスポージャ評価に最適

ULTRA REDのCTEM(Continuous Threat Exposure Management)プラットフォームは、攻撃サーフェス検出と実際のエクスポージャ検証を組み合わせたものです。サイバーセキュリティ部門が推測ではなく、証拠に基づいて、本当の問題に専念できるようにお手伝いします。

不要なトラブルシューティングではなく、本当の問題への対処を始めませんか?