ASMとCTEMの違いについて:セキュリティという名のコインの両面

昨今、セキュリティ業界ではASM(Attack Surface Management)とCTEM(Continuous Threat Exposure Management)という言葉を頻繁に耳にするようになりました。いずれも拡大し続けるデジタルフットプロントでのリスクを把握、軽減するものと言われています。

ASMとCTEMは関連、重複しているようにもしているように聞こえますが、異なる点があります。2つを混同するとセキュリティ環境に重大な盲点や投資の無駄が発生する場合があります。

それぞれのアプローチの真の意味、その違いを確認し、自社で本当に必要なのがいずれなのか(あるいは両方必要なのか)を判断する方法を紹介します。

ASM(Attack Surface Management)

Attack Surface Managementは企業や組織が所有する膨大な数の外部アセットへ(その多くは把握、監視されないまま、忘れ去られている)の対策として生まれました。

つまりASMは可視化のためのアプローチです。主なミッションは一見シンプルな質問、つまり

「実際にインターネットエクスポージャが発生しているものは何か?」という疑問に答えることです。

ASMソリューションはドメイン、サブドメイン、IP、クラウドインスタンス、API、ウェブアプリケーションといった企業の外部攻撃サーフェスを継続的にスキャニング、マッピングします。そして攻撃者がエントリーポイントとして利用する可能性があるシャドーIT、設定ミス、忘れ去られたアセットを特定します。

ASMの主な機能:

- ディスカバリ:インターネット接続された既知、未知の全アセットを特定。

- 分類:アセットを部署、オーナー、リスクカテゴリごとにグループ化、コンテキスト化。

- アセスメント:脆弱性、設定ミス、またはポリシー違反に焦点を当てる。

- 監視:長期的な変更や新たなエクスポージャを常に監視。

ASMに適した状況

ASMはサイバーセキュリティ部門に不可欠なデジタルインベントリによって根本的な可視化を実現します。外部リスクへの取り組みを開始しようとする企業にとって、ASMは自社のフットプリント把握、未知の存在の特定、ハイジーンの優先順位決定に役立ちます。

しかし可視化は検証とは異なるため限界があります。

ASMの限界

ASMではエクスポージャの有無はわかりますが、エクスプロイト可能性はわかりません。

ASMから得られる結果は膨大で、その多くが影響の少ないもの、あるいは誤検出なのです。たとえばオープンポートや古いライブラリはリスクがあるように見えますが、実際にはエクスプロイトにはつながらない場合があります。コンテキストを伴わなければサイバーセキュリティ部門はゴーストを追うことになります。つまり実際のリスクにはつながらないような問題を確認、修復することになってしまいます。

つまりASMは「サーフェス」の特定には役立っても、どのエクスポージャが今最も重大なのかは教えてくれません。日々環境や状況が変化する中、このように静的な可視化モデルでは実際の動的な脅威環境とのずれが生じます。

そこで重要になるのがCTEMです。

CTEM(Continuous Threat Exposure Management)とは?

Gartnerは2022年にASMの進化系としてCTEMフレームワークを発表し、可視化とアクションに結び付く検証のギャップを解消しました。

CTEMは戦略的なエンドツーエンドプログラムで、企業や組織は攻撃者の視点でエクスプロイト可能性を分析、検証することができます。

「アセット検出」と「エクスポージャ判定」の違いだと思ってください。

CTEMは以下のような5段階の継続的なサイクルに従います。

- 範囲設定:評価対象(アセット、ビジネスプロセス、攻撃パス)の定義。

- ディスカバリ:内外環境でのエクスポージャ特定。

- 優先順位決定:エクスプロイト可能性、インパクト、ビジネスコンテキスト別にエクスポージャをランキング。

- 検証:実際にエクスプロイト可能なエクスポージャであることを確認。

- モビライゼーション:検証済みのインサイトを修復ワークフローや戦略的意思決定に取り込む。

CTEMがもたらす大きな効果

CTEMはセキュリティの可視化とビジネスにおけるリアリティを整合させるものです。膨大な「潜在的リスク」を列挙するのではなく、攻撃者が今現在、実際にエクスプロイト可能なものを確認することができます。

つまり優先順位が明確になり、無駄なサイクルが減り、リスクを確実に削減できます。

たとえるならばASMは「マップ」を提供しますが、CTEMはライブトラフィック付きのGPSを提供します。どこにいるのかを示すだけでなく、目的地に安全に到達する方法を示してくれるのです。

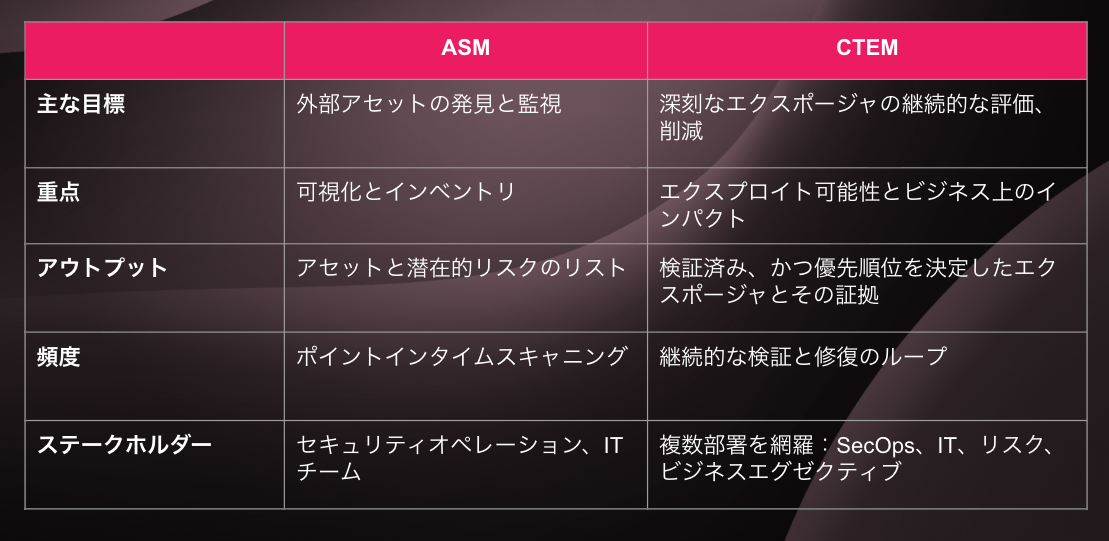

ASMとCTEM:主な違い

つまりASMは何があるのかを把握するためのもので、CTEMは何が最も重要なのかを知るためのもの。

それぞれが必要な場面とは?

以下の場合はASMから開始:

- デジタルフットプリントを十分把握できていない。

- シャドーITまたは管理が不十分なアセットの存在が疑われる。

- M&A、クラウド拡大、サードパーティインテグレータによって頻繁に攻撃サーフェスが変化する。

ASMは重要な基盤、すなわちインターネットでのエクスポージャに関して信頼できる単一の情報源を提供します。しかしそれだけで終わらないでください。

以下の場合はCTEMを導入:

- アセットを十分把握しているが、本当のリスクを理解したい。

- 膨大な数の誤検出に圧倒されており、エクスプロイト可能性の証拠がほしい。

- 技術的なリスクをビジネス上の優先順位と整合させる必要がある。

- 幹部や取締役会に対して常に数値化されたエクスポージャ削減成果を示す必要がある。

実際には多くの企業がCTEMプログラムへのインプットレイヤーとしてASMを稼働しています。ASMが検出し、CTEMが検証/運用を行います。

今後のエクスポージャ管理

セキュリティ環境は検出から検証へとシフトしています。

攻撃者は脆弱性の検出数ではなく、エクスプロイト可能性だけを気にしています。セキュリティリーダーは推測ではなく証拠によって優先順位の判断と意思決定を行うべきだということに気付き始めています。

ASMは今後もデジタルリスクディスカバリにおける重要な役割を担うでしょう。しかしCTEMの検証とモビライゼーションレイヤーがなければ、単なる可視化ツールに留まり、役立つが不完全という状態のままになるでしょう。

事実、CTEMをスタンドアロンASMソリューションの代わりに導入し、効果を発揮している実装環境も多く見られます。CTEMのライフサイクルには外部アセットの継続的な検出が含まれているため、ASMの可視化レイヤーが盛り込まれており、エクスポージャの検証、エクスプロイト可能性に基づく優先順位決定、修復の推進による効果も得られます。

CTEMマインドセットを備えた企業はパッシブな(受け身の)監視から、プロアクティブで数値化が可能なリスク削減に向けて進んでいます。実情を把握し、迅速に行動して、本当に重要な点にリソースを集中させます。

結論

ASMとCTEMは相反するパラダイムではなく、同じ進化の過程で生まれたアプローチです。

すでにASMソリューションを導入されている場合は、CTEMに置き換えることでより包括的なアプローチになり、アセット検出だけでなく、アセット全体で真のエクスポージャの評価と優先順位決定が可能になります。

まだいずれも導入していない場合はCTEMから始めることでASMの機能だけでなくさらに多くの機能が得られます。

CTEMについての詳細

最新のサイバーセキュリティ部門によるエクスポージャ検証、誤検出削減、実態把握の方法を是非ご覧ください。

👉 CTEMの詳細を学ぶ